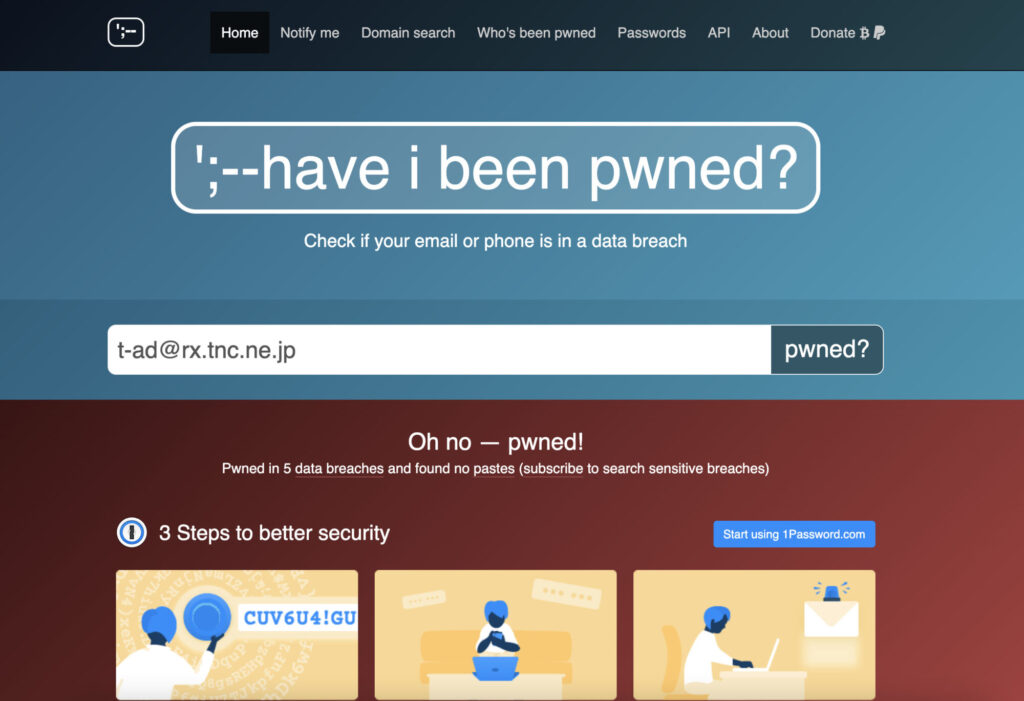

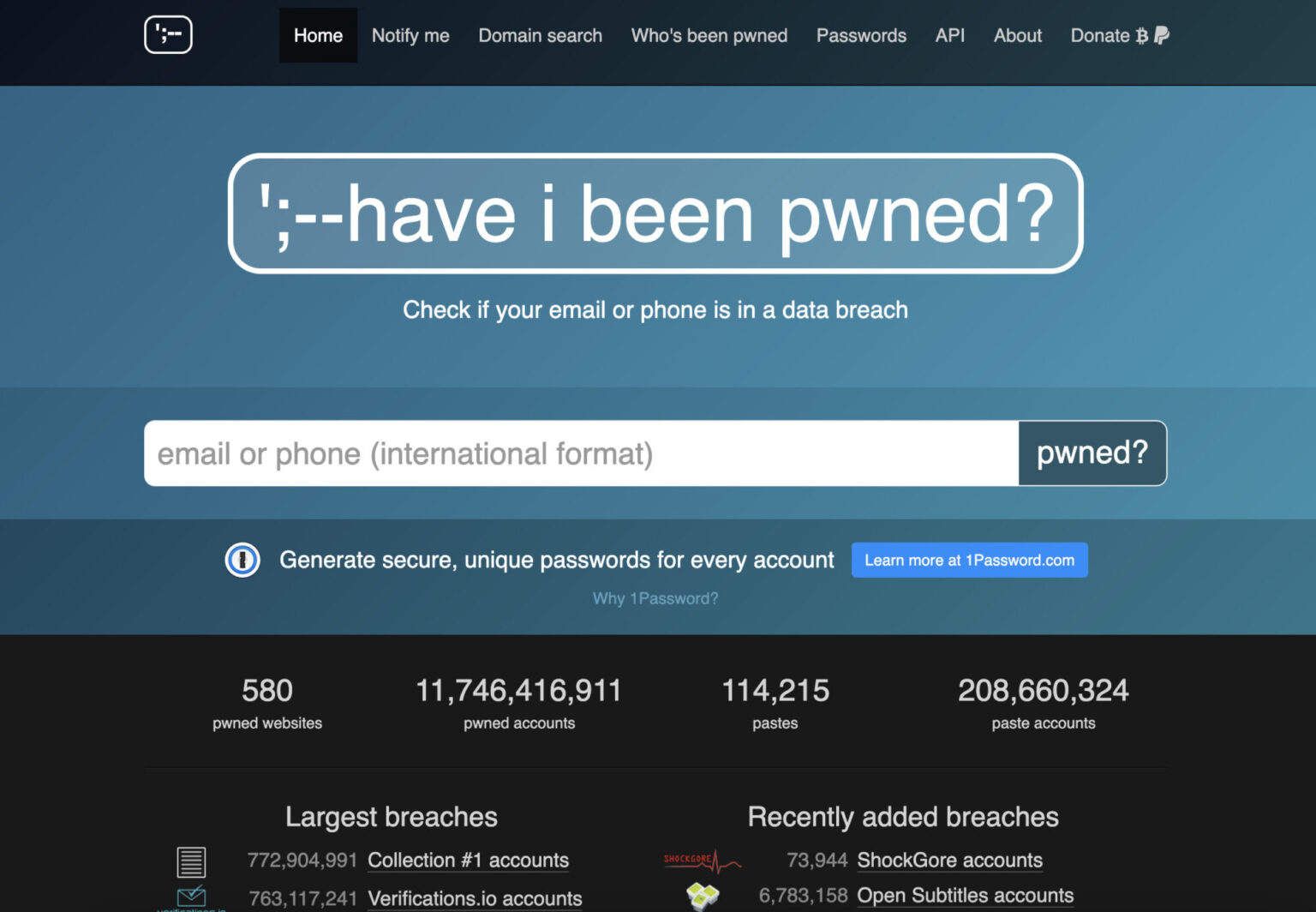

普段使っているメールアドレスに、いつの間にか迷惑メールが大量に届くようになった経験はありませんでしょうか。 このサイトでは、あなたのメールアドレスやパスワードが流出していないか、また流出していたらどういった経路で流出したかを確認できます。

私自身、今まで何度もメールアドレスを変更してきましたが、大きな理由は迷惑メールです。 大切な仕事のメール の中に、違法B-CASカードの 販売メールや、出会い系のメール、詐欺やフィッシングなどのサイトが大量に届くようになってしまうと、本当にストレスフルです。

事態の重大さを理解していない大企業やサービス提供者たち

このメールアドレスは、以前のプロバイダーで利用していたもので、大量の迷惑メールが届くようになり現在は使っていない解約されたアドレスです。

検索してみると、さっそく3つの流出事件に含まれていたようです。

Adobeロゴ

アドビ 2013年10月、1億5300万件のAdobeアカウントが侵入され、それぞれに内部ID、ユーザー名、メールアドレス、暗号化されたパスワード、パスワードヒントが平文で記載されていました。

2013年にアドビが流出したときに、ネット上では大騒ぎされましたが、やはりその時の流出名簿に私自身のアドレスも含まれていたようです。なんと流出したのは1億5300万件ものメールアドレスやユーザー名、パスワード、当時は日本版のアドビは公式には流出を認めておらず、謝罪などのメールも届きませんでした。

それから数ヶ月すると、毎日数十件から数百件もの大量の迷惑メールが届くようになりました。

重複を除いても1億人近いユーザーに迷惑メールが届き、アカウントのハッキング被害やメールボックスの不正ログインなど被害に合わせておき、1ドル分の利用券さえ配布していないというのは中々酷いですよね。

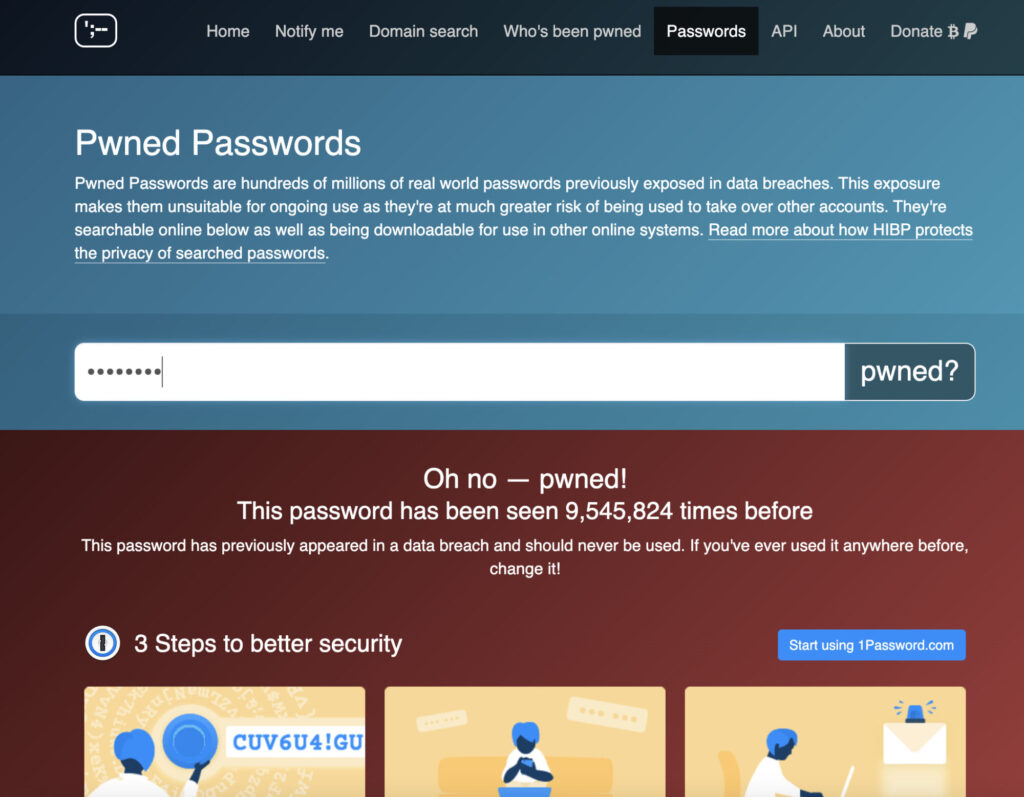

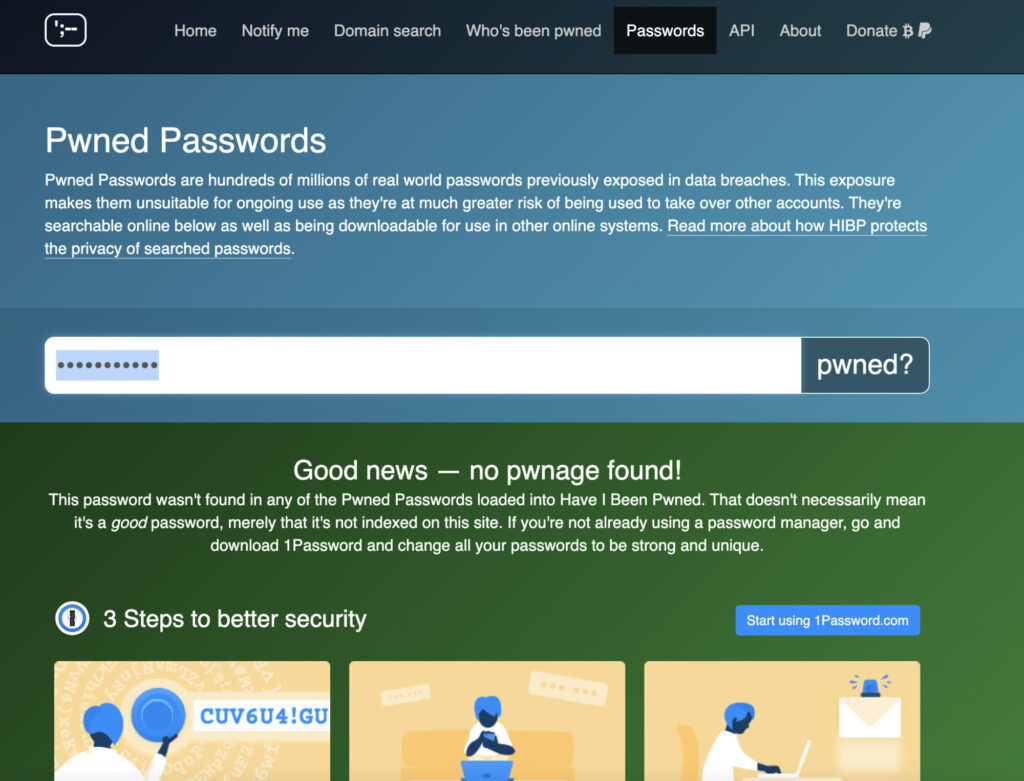

今度はパスワードが流出していないか調べてみます。検索精度が高いか確認するために、「password」と入力してみました。すると、1000万件近い流出が確認できます。

「shizuoka」で検索すると845件、「toyota」で検索すると149,249件、「love」は360,375件、「daisuki」は6,110件、「onakahetta」は18件と中々面白い検索結果が表示されます。

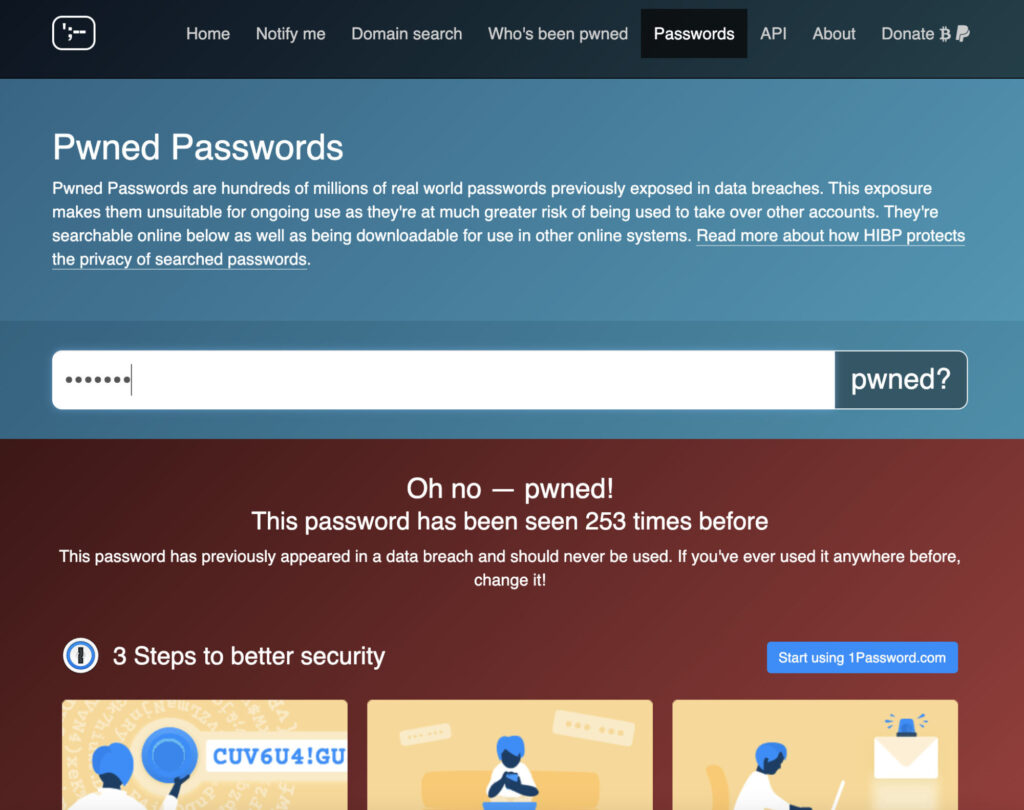

私が日常的に浸かっているパスワードは、253件流出しているので同じパスワードを思いついて使っている人が500~1,000人以上いると思うと面白いですね。

乱数生成したパスワードだと、以下のようにGood newsと流出していないことが分かります。

ちなみに、このサイトが入力されたメールアドレスやパスワードを収集している可能性は否定できないので、ジョークサイトとして大切な生アドレスや生パスワードは入力を避けた方が良いかもしれませんね(?)

大丈夫だとは思いますが、「流出元 2022年 haveibeenpwned.com」とならないように、慎重にどうぞ。

迷惑メールを予防するための、良い対策方法とは?

私はドメインを取得しているので、何個でもメールアドレスを発行できるのですが、本当に利用したいメールアドレスはなるべくサイト登録に使わないようにしています。

「ショッピング用」と「仕事用」、「ヤバいサイト用」で3つのメールを使い分けて、どれも本当のメールに対して転送をして使っています。こうすることで、流出汚染したときは汚染したメールアドレスを捨てて新しいアドレスに切り替えています。ただし仕事相手が流出させてら一巻の終わりなのが悩みどころです。

ヤバいサイトとは、海外の素材集やプラグイン配布、動画編集アプリなどで「絶対にメールアドレスを登録しないとサービスを使わせない」と強要してくるサイトがあります。そういった海外サイトには、abc@独自ドメイン.comのような飛ばしのアドレスを利用しています。

また、Alibabaのような中国サイトはAlibaba@独自ドメイン、netflixはnetflix@独自ドメインなど、サーバーで新規アドレスをばんばん発行して、転送させています。

日本国内の業者はメールマガジンをワンクリック解除させない

色々なネットサービスを使っていて、酷いと思ったのが「株式会社ローソンエンタテインメント」などのチケットサービスは、登録時にはメールマガジンを配信する旨を伝えていないのに、会員登録しただけで続々とメールマガジンを配信してきます。

そしてログインさせないとメールマガジンが解除できないように、難しく設定しています。

海外の大手企業は、unsubscribeを一度クリックするだけで購読解除されるサイトが多く、eBayやFacebookなどもログインしていない状態で一発で解除できます。このあたりは、日本の業者はメルマガ配信数で広告を稼いでいるので、なるべく複雑にして解除させたくないというのが本音でしょう。

楽天市場などは、一昔前と比べると多少マシになりましたが、購読した覚えのないメールマガジンが未だに届くので、飛ばしアドレスがあると便利ですよ。

情報流出の原因から本文を引用

https://haveibeenpwned.com/からアドレスが流出した原因を一部、抜粋してみます。

2,844 Separate Data Breaches logo

2,844 Separate Data Breaches (unverified): In February 2018, a massive collection of almost 3,000 alleged data breaches was found online. Whilst some of the data had previously been seen in Have I Been Pwned, 2,844 of the files consisting of more than 80 million unique email addresses had not previously been seen. Each file contained both an email address and plain text password and were consequently loaded as a single “unverified” data breach.

Compromised data: Email addresses, Passwords

2,844件の個別データ漏洩のロゴマーク

2,844件の個別データ侵害(未検証)。2018年2月、約3,000件のデータ侵害の疑いのある大規模なコレクションがネット上で発見されました。データの一部は以前にHave I Been Pwnedで見られたものでしたが、8000万以上のユニークな電子メールアドレスからなるファイルのうち2,844個は以前には見られなかったものでした。各ファイルにはメールアドレスとプレーンテキストのパスワードが含まれており、結果として1つの「未検証」データ流出として読み込まれました。

侵害されたデータ 電子メールアドレス、パスワード

Adobe logo

Adobe: In October 2013, 153 million Adobe accounts were breached with each containing an internal ID, username, email, encrypted password and a password hint in plain text. The password cryptography was poorly done and many were quickly resolved back to plain text. The unencrypted hints also disclosed much about the passwords adding further to the risk that hundreds of millions of Adobe customers already faced.

Compromised data: Email addresses, Password hints, Passwords, Usernames

Adobeロゴ

アドビ 2013年10月、1億5300万件のAdobeアカウントが侵入され、それぞれに内部ID、ユーザー名、メールアドレス、暗号化されたパスワード、パスワードヒントが平文で記載されていました。パスワードの暗号化は不十分で、多くはすぐに平文に戻されました。暗号化されていないヒントは、パスワードに関する多くの情報を漏えいさせ、数億人のアドビユーザーがすでに直面しているリスクをさらに増大させました。

侵害されたデータ 電子メールアドレス、パスワードヒント、パスワード、ユーザ名

Cit0day logo

Cit0day (unverified): In November 2020, a collection of more than 23,000 allegedly breached websites known as Cit0day were made available for download on several hacking forums. The data consisted of 226M unique email address alongside password pairs, often represented as both password hashes and the cracked, plain text versions. Independent verification of the data established it contains many legitimate, previously undisclosed breaches. The data was provided to HIBP by dehashed.com.

Compromised data: Email addresses, Passwords

Cit0dayのロゴ

Cit0day(未検証)。2020年11月、Cit0dayと呼ばれる23,000以上の侵害されたとされるウェブサイトのコレクションが、複数のハッキングフォーラムでダウンロードできるようになりました。このデータは、226Mのユニークな電子メールアドレスとパスワードのペアで構成されており、多くの場合、パスワードハッシュとクラックされたプレーンテキストバージョンの両方で表現されています。このデータを独自に検証した結果、これまで公表されていなかった多くの正当な違反が含まれていることが判明しました。このデータは、dehashed.comからHIBPに提供されました。

漏洩したデータ 電子メールアドレス、パスワード

Collection #1 logo

Collection #1 (unverified): In January 2019, a large collection of credential stuffing lists (combinations of email addresses and passwords used to hijack accounts on other services) was discovered being distributed on a popular hacking forum. The data contained almost 2.7 billion records including 773 million unique email addresses alongside passwords those addresses had used on other breached services. Full details on the incident and how to search the breached passwords are provided in the blog post The 773 Million Record “Collection #1” Data Breach.

Compromised data: Email addresses, Passwords

コレクション#1ロゴ

コレクション#1(未検証)。2019年1月、クレデンシャルスタッフィングリスト(他サービスのアカウントを乗っ取るために使用するメールアドレスとパスワードの組み合わせ)の大規模なコレクションが、人気のハッキングフォーラムで配布されていることが発覚しました。このデータには、7億7300万件のユニークなメールアドレスと、それらのアドレスが侵害された他のサービスで使用したパスワードなど、約27億件のレコードが含まれていました。この事件の詳細と流出したパスワードの検索方法については、ブログ記事「The 773 Million Record “Collection #1 “データ流出」にて紹介しています。

漏洩したデータ 電子メールアドレス、パスワード

Gravatar logo

Gravatar: In October 2020, a security researcher published a technique for scraping large volumes of data from Gravatar, the service for providing globally unique avatars . 167 million names, usernames and MD5 hashes of email addresses used to reference users’ avatars were subsequently scraped and distributed within the hacking community. 114 million of the MD5 hashes were cracked and distributed alongside the source hash, thus disclosing the original email address and accompanying data. Following the impacted email addresses being searchable in HIBP, Gravatar release an FAQ detailing the incident.

Compromised data: Email addresses, Names, Usernames

Gravatarのロゴ

Gravatar:2020年10月、セキュリティ研究者が、グローバルにユニークなアバターを提供するサービス「Gravatar」から大量のデータをスクレイピングするテクニックを公開しました。その後、1億6700万件の名前、ユーザー名、ユーザーのアバターを参照するためのメールアドレスのMD5ハッシュがスクレイピングされ、ハッキングコミュニティ内で配布されました。MD5ハッシュのうち1億1400万個がクラックされ、ソースハッシュとともに配布されたため、元のメールアドレスと付随するデータが開示されました。HIBPで検索可能なメールアドレスに影響を受けたことを受け、Gravatarはこの件に関するFAQを発表しています。

侵害されたデータ メールアドレス、名前、ユーザー名

コメント